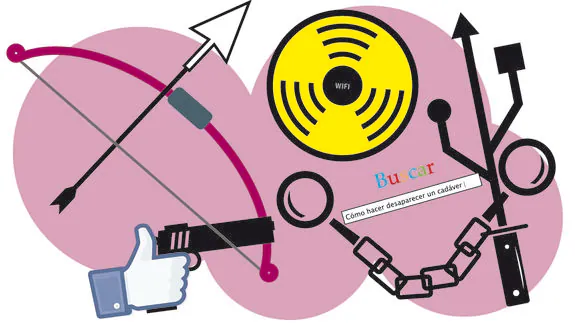

Una bomba en Google

'¿Cómo esconder un cadáver?' Cada mes un millar de personas busca esto en la red. A dos chavales de 14 años les bastó con acudir a internet para acceder al dinero de un cajero automático

Francisco Apaolaza

Sábado, 21 de junio 2014, 00:59

Parecía una escena de una película, hasta que sucedió en España. A Juan Manuel Morales le bastó su ordenador de estudiante y una tarjeta de crédito para estar a punto de volar por los aires la Universidad de Baleares. Cuando la Policía entró en su casa en febrero de 2012, se encontraron reduciendo a un joven de 21 años que tenía en casa materiales para fabricar 140 kilos de explosivos. Lo definieron como el imitador de Columbine, el instituto de EE UU en el que Eric Harris, de 18 años y Dylan Klebold, de 17, entraron el 20 de abril de 1999 armados hasta las orejas y dejaron 15 muertos, incluidos ellos dos.

Morales había conocido esa historia y se había informado por internet de cómo hacerse con las armas y de cómo fabricar las bombas. Para construir un artefacto casero no hay que ser Albert Einstein. Por la red circulan decenas de manuales que explican con todo lujo de detalle cómo obtener materiales equivalentes al ácido sulfúrico en la batería de un coche, a la hexamina en las lámparas de campamento, al óxido cálcico en la cal y al mercurio en los antiguos termómetros.

En realidad, Morales podría haber conseguido toda esa información en los libros. Todo estaba antes en los libros, y ahora todo está en la red, con la diferencia de que ahora no hay que echar la tarde buscando en una biblioteca. En internet está todo el conocimiento para hacer el bien, pero también para hacer el mal y sin necesidad de navegar fuera de los buscadores tradicionales. Aquí van algunos ejemplos.

Cada mes, un millar de personas buscan en Google 'Cómo esconder un cadáver'. Hay decenas de miles de respuestas. En Yahoo Answers, una usuaria responde que lo mejor es trocearlo y disolverlo en ácido. Otro le aclara que no es buena idea, puesto que "habrá que quemar la casa" para limpiar la sangre y que lo mejor es enterrarlo en el cementerio en una lápida reciente y dejar olvidado el móvil del finado en un taxi.

Sin ir tan lejos, pongamos que pierde las llaves de casa. Sabe la fortuna que cuesta un cerrajero de urgencia, así que lo primero que hace es abrir el navegador del móvil y teclear 'Cómo abrir una puerta'. Las respuestas son variadísimas. Aquella técnica de incrustar una tarjeta de crédito o una radiografía por la ranura es un juego de niños. En la red se habla de ganzúas comunes y planas, de bombines, de tipos de cerraduras que saltan como por arte de magia.

Lo mismo ocurre con los coches. Se abren con varillas, con desatascadores de cañerías y el colmo de la demostración de la sencillez es una conductora que saca del bolso una pelota de tenis con una pequeña raja y abre el automóvil presionándola sobre el agujero de la llave. El vídeo recomienda llevar siempre una bola de tenis en el bolso por si se extravían las llaves. Otros abren las puertas por medio de una llamada del teléfono móvil. El que está al otro lado de la línea (en casa, por ejemplo, con el mando de repuesto) pulsa el botón y de este lado, el coche se abre, cosa que resulta muy útil para su propietario... y para los amigos de lo ajeno. Ahí está el quid del asunto. La doble cara de la red supone que lo que le sirve a uno para entrar en casa, le sirve a otro para asaltar la misma casa. El reverso ilegal de la cara práctica. Si un aparato sirve para arreglar las consolas electrónicas de los coches, también sirve para modificar el contador de kilómetros y quitar 30.000 o 40.000 kilómetros a un coche con cien mil. (a la venta en la red por 300 euros).

Armas, drogas e imágenes de torturas y asesinatos

-

la web profunda

-

Los que más saben de esto aseguran que solo conocemos la punta del iceberg, que por las profundidades de internet existe un mundo criminal fuera del alcance del gran público le llaman la 'deep web' y está poblado de portales donde se puede comprar armas, drogas, pasaportes falsos, imágenes de pederastia, de torturas y de brutales asesinatos. Según las estimaciones, entre el 80 y el 90% de los contenidos de internet no son accesibles a través de los buscadores tradicionales. Hasta los propios policías expertos en la ciberdelincuencia se asombran de lo que se puede encontrar en estos bajos fondos de la red, con contenidos cifrados. No solo las mentes más perversas acuden a la 'deep web'. Los protagonistas de la primavera egipcia o Wikileaks se han movido en la oscuridad de estas aguas profundas. Redes de comunicación como Tor permiten acceder a contenidos sin dejar rastro del autor. Snowden, el espía de la NSA, confesó recientemente que Tor era una de sus favoritas. Portales como Agora o Pandora permiten comprar un AK-47 por menos de dos mil euros, o recibir en casa envíos de cocaína y speed.

Casi todo tiene una utilidad si se usa con buena intención, así que cada instrucción que sirve para convertirse en un ciberdelincuente está acompañada por un 'No abras el coche de otros, es delito' o 'No entres en casa de los demás'. Quizás el caso más divertido de instrucciones en materias límite se dio en marzo del pasado año, cuando en pleno escándalo sobre la cuenta B del Partido Popular apareció un buzón pintado de azul y con las siglas del partido en clara alusión a los 'sobres' presuntamente cobrados en Génova, 13. A los pocos días, aparecieron en la red las primeras NO instrucciones para no hacer algo. Decían así: "¡No sigas estas instrucciones, por favor! Primero, porque sería un delito y dios nos libre de recomendar eso. Segundo, porque al hacerlo estarías denunciando y recordándoles a todos que el gobierno roba sistemáticamente, que se ríe de su pueblo. Consideramos que es mejor perdonarles y olvidarlo todo". Después recomendaba no imprimir tal plantilla, no pasarla a una cartulina, no ir a la tienda, no comprar spray color azul Europa o similares "en los chinos" y no pintar con las dos manos para no ir más rápido y no tener menos probabilidades de ser detenido con el spray en la masa.

Clonar tarjetas

En la red también se explica cómo clonar una tarjeta de crédito a través de decenas de pasos que obviamente no se van a explicar aquí (tampoco hay garantía que funcione). O cómo vulnerar la seguridad de un cajero automático. En esto se aplicaron bien Matthew Hewlett y Caleb Turon, dos jóvenes de 14 años de Winnipeg, Canadá, que hackearon un cajero del Banco de Montreal sin tener que recurrir a códigos encriptados. Les bastó con leerse el manual de uso del cajero en internet para acceder al dinero. Los dos chavales se lo estudiaron bien y lograron poner el software del cajero en modo administrador introduciendo una de las contraseñas por defecto del dispositivo que venían en el manual. Los hackers no robaron un solo dólar. Su fin no era delictivo. Por suerte para el banco, se contentaron con dejar un aviso: 'Vete. Este cajero ha sido hackeado'.

También hay profusión de bibliografía para acabar con la vida de una persona. Desde la fabricación de venenos hasta una clasificación de cómo cargarse a alguien, por ejemplo en un zulo sin agua (3-7 días), en un zulo sin comida (de 15 a 40), estrangulado o ahogado. James Ayer, de 32 años, y su novia Nicole Okrzesk, de 29, echaron mano de la red para matar a una amiga de Fort Lauderdale, en Florida, quitarle la pasta y gastársela en cubatas y drogas en los pubs de South Beach. Estos dos lumbreras pasaron tiempo buscando en Google 'Cómo asesinar a una joven de 19 años'. Después, siguieron las indicaciones y secuestraron a Juliana Mensch, la drogaron y la tumbaron en una alfombra de la habitación. Ella tecleó en Google entonces 'Cómo matar a alguien y que parezca un accidente'. Se cree que toda la información de la red no les sirvió de mucho: intentó romperle el cuello, pero no funcionó. Ambos están en la cárcel.

La Policía Nacional prefiere no valorar si existe o no demasiada información sobre el cibercrimen. Rehuyen el asunto porque creen que es una manera de potenciarlo, pero admiten que varios equipos de agentes rastrean la red para detectar información peligrosa. ¿Dónde está el límite? No está claro. "En si constituye un delito", aclaran, que es como decir que el mar moja. En todo caso, son muy severos con la apología de la violencia o del terrorismo. Si alguien distribuye un manual de cómo fabricar bombas (los hay a patadas) en un servidor español, es muy probable que tenga a un agente armado en la puerta de casa en menos de lo que piensa. Otra cosa es lo que ocurra en otros servidores. Generalmente, esta información sensible se aloja en servidores de países que son una selva insalvable para los jueces.

En la red se distribuyen manuales para casi todo: construir escudos para manifestantes con cámaras de ruedas de camión, montar lanzacohetes, tirapatatas, tirachinas También se enseña a despistar a la Policía en una carga, a tirar rodamientos, a anular cámaras de vigilancia... Como todo, siempre hay quien va más allá y los manuales de protesta son un juego de niños comparados con algunos tutoriales de guerrilla callejera en los que se describen estrategias para atentar. O los manuales de tortura física y psicológica que desclasificaron en los 90 algunas de las primeras potencias mundiales. Si se compara con la teoría del miedo, el uso correcto de la bañera o la privación de sueño en los interrogatorios, abrir la puerta del coche con una pelota de tenis sigue siendo un juego de niños.